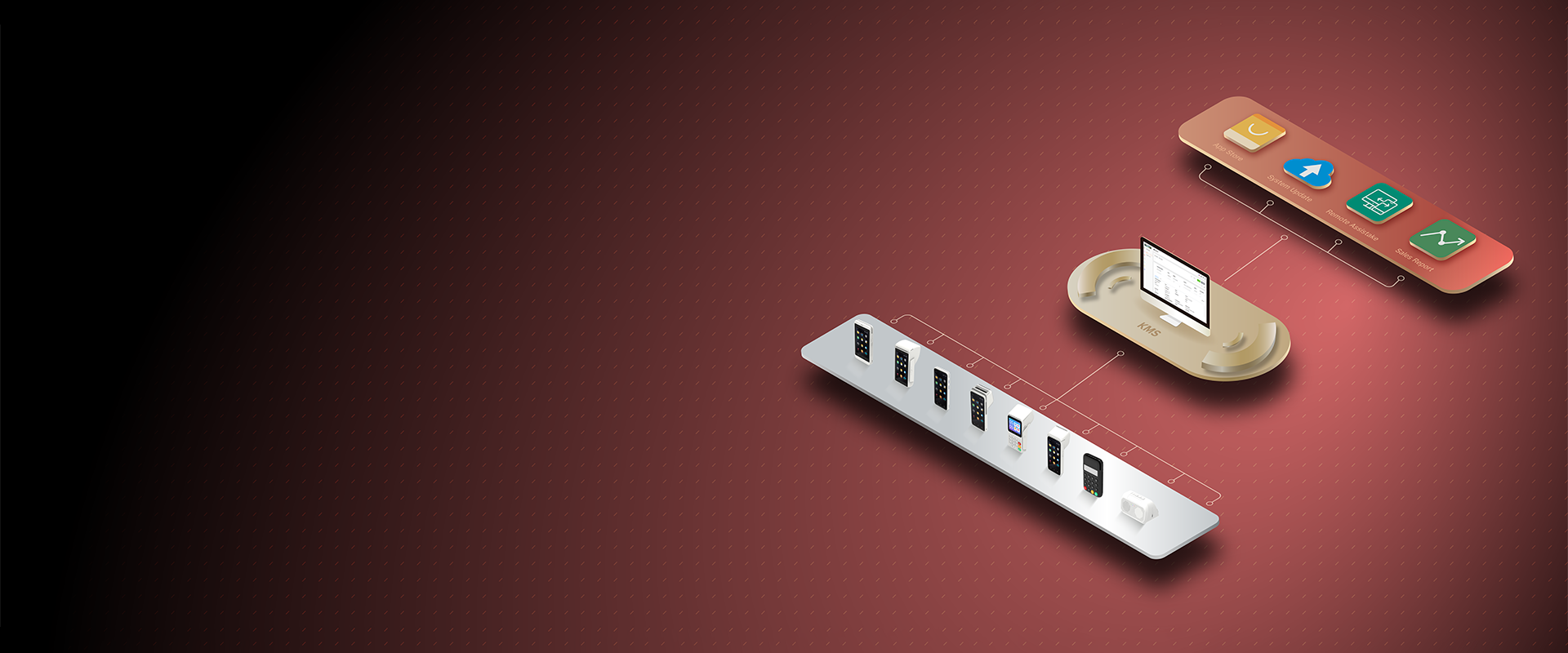

LARK KMS (Key Management System)

LARK KMS sert de base à la gestion sécurisée et intelligente des clés, assurant la génération, la distribution et le contrôle du cycle de vie des clés cryptographiques avec une sécurité et une efficacité sans compromis. À partir d'une télécommande transparente l'injection de clés pour la surveillance en temps réel et la rotation automatisée des clés, il donne du pouvoir à des industries comme la finance, le traitement des paiements, et la sécurité de l'entreprise pour fonctionner avec une protection renforcée, conformité, et fiabilité.

Qu'est-ce que LARK KMS ?

LARK KMS est un système de gestion des clés (KMS) complet qui rationalise l'ensemble du cycle de vie des clés cryptographiques—de la génération et de la distribution à la rotation et à la révocation. Conçu pour des industries telles que la finance, le traitement des paiements et la sécurité d'entreprise, il va au-delà de la gestion traditionnelle des clés pour offrir une sécurité renforcée, une automatisation et un contrôle transparent.

Principales Caractéristiques

Génération et stockage de clés sécurisés

Prend en charge les structures de chiffrement MKSK (clé maître/sous-clé) et DUKPT (clé unique dérivée par transaction).

Toutes les opérations cryptographiques, y compris la génération de clés, le chiffrement et la signature, sont effectuées en toute sécurité dans HSM.

Authentification et contrôle d'accès multicouche pour empêcher l'accès non autorisé à la clé.

Gestion automatisée du cycle de vie des clés

Provisionnement de clés par lot pour les déploiements à grande échelle.

Prend en charge les mises à jour de clés planifiées et la rotation automatique des clés pour renforcer la sécurité.

L'injection de clés basée sur les tâches et le suivi de l'expiration assurent un contrôle complet.

Distribution de clés à distance

Propose une gestion hiérarchisée pour les hiérarchies organisationnelles, en soutenant les succursales et les filiales. Assure des opérations sécurisées avec un contrôle d'accès basé sur les rôles et une architecture multi-locataires.

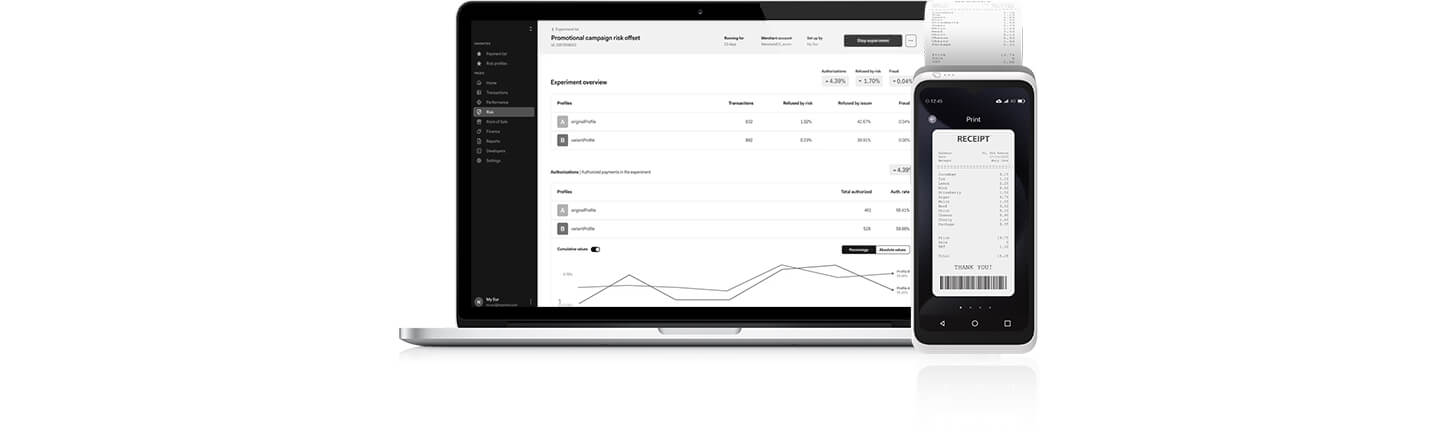

Surveillance et analyse en temps réel

Suivi en direct du statut de l’injection de clés, des mises à jour et de la gestion du cycle de vie.

Des journaux d'audit détaillés aident les entreprises à répondre aux exigences de conformité réglementaire.

Alertes de sécurité automatisées et détection d'anomalies pour une atténuation proactive des risques.

Intégration transparente avec des systèmes tiers

Les API ouvertes et les SDK permettent une intégration transparente avec les passerelles de paiement, les réseaux bancaires et les infrastructures de sécurité d'entreprise.

La gestion des clés multi-locataires permet aux entreprises de définir des politiques de sécurité pour plusieurs succursales et filiales.

Plonger plus profondément

Découvrez ce qui nous distingue

Écosystème clé avancé

Gestion des clés complète et évolutive

Prend en charge plusieurs cadres de gestion clés pour différents besoins commerciaux.

Dépôt centralisé pour un déploiement et une sécurité efficaces.

Rotation et sauvegarde automatisées des clés pour assurer une sécurité ininterrompue.

Sécurité et surveillance intelligentes

Surveillance des clés en temps réel et application de la conformité

Suivez l'utilisation des clés, le statut et les politiques de sécurité en temps réel.

Effectuer des révocations et des remplacements de clés à distance lorsque nécessaire.

Regrouper les terminaux et gérer les niveaux d'accès pour une sécurité renforcée.

Déploiement de clés efficace et mises à jour

Planification automatisée et distribution sécurisée

Injection de clés à distance transparente entre les appareils et les emplacements.

Mises à jour programmées et remplacements de clés sans interruption.

Le processus de distribution automatisé minimise l'intervention manuelle.

Sécurité proactive et dépannage

Sécurité avancée et résolution des problèmes à distance

Diagnostic et dépannage à distance pour résoudre les problèmes liés aux clés.

Validation du chiffrement et surveillance de la conformité pour une protection maximale.

Rapports de sécurité détaillés et alertes pour une gestion proactive des menaces.

Aide à la décision basée sur les données

Analyses et rapports complets

Générer des rapports détaillés sur l'utilisation des clés, les événements de sécurité et le suivi de la conformité.

Identifier les tendances dans la gestion du cycle de vie des clés pour une sécurité optimisée.

Pistes d'audit automatisées pour assurer la conformité aux normes réglementaires.

Gestion des accès sécurisés

Contrôle d’accès multi-couches et notifications

L'authentification basée sur les rôles garantit que seul le personnel autorisé peut accéder au système.

L'architecture multi-locataires prend en charge différentes politiques de sécurité selon les emplacements.

Notifications automatisées pour les expirations de clés, anomalies et mises à jour.

Commencez avec LARK KMS en Cinq Étapes

Contacter

Contactez-nous pour commencer votre parcours TMS.

Évaluer les Besoins

Collaborez pour évaluer les besoins de votre entreprise.

Solution sur Mesure

Recevez un plan personnalisé conçu pour vos opérations.

Déploiement Transparent

Déployez et configurez votre TMS sans effort.

Go Live

Lancez votre TMS et commencez à optimiser les opérations.